Invito di Domenico Fortunato a Matera DigiSec 2024

Il 19 aprile a Matera si terrà il seminario “Matera DigiSec 2024”, organizzato dal SILP (Sindacato di Polizia) e dall’Osservatorio…

19 Aprile 2024 a Matera “Indagini Digitali e Cybersecurity” – L’invito di Nando Irene

In un’epoca in cui la digitalizzazione permea ogni aspetto della nostra vita, le indagini digitali e la cybersecurity rappresentano baluardi…

Matera DigiSec 2024: la Digital Forensics e la Cybersecurity per la protezione dei dati e dei diritti – Programma

1A EDIZIONE Venerdì 19 aprile 2024 – Matera – Alvino Relais, via G. Marconi 28 08:15 09:00 Registrazione partecipanti 09:00…

19 Aprile 2024 a Matera “Indagini Digitali e Cybersecurity” – L’invito di Pinuccio

Questo incontro è dedicato a professionisti del settore che desiderano approfondire le proprie conoscenze su come le indagini digitali possano…

Matera DigiSec 2024 – Save The Date

Venerdì 19 aprile 2024 a Matera si terrà l’evento “la Digital Forensics e la Cybersecurity per la protezione dei dati e dei…

L’IA per il rilevamento dei malware tramite il profiling dei file

Machine Learning per il malware detecting tramite analisi del ‘comportamento’ dei file. Nelle attività di indagine informatica a fini forensi…

Data Protection per Aziende e Studi Professionali: un approccio essenziale alla sicurezza dei dati e delle informazioni

Questo intervento fornisce una panoramica essenziale sulla protezione dei dati per aziende e studi professionali. Verranno esplorate le migliori pratiche,…

Enterprise digital forensics e sicurezza con strumenti open

In Aziende medio grandi, con centinaia di postazioni di lavoro, dispositivi mobile e server in cloud e on premises, la…

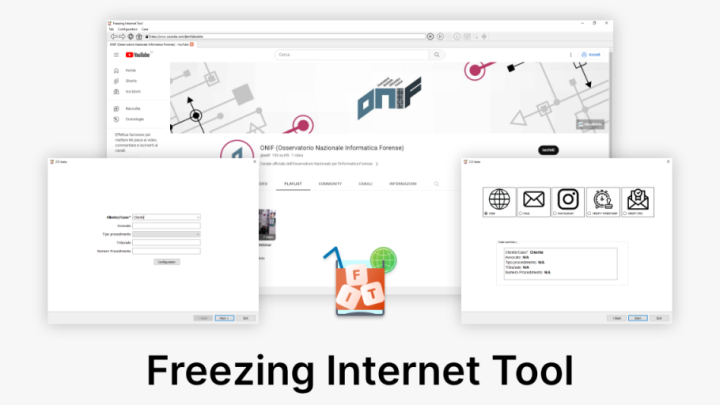

Acquisizione forense con FIT — Stato dell’arte e prospettive future

L’acquisizione forense di contenuti da Internet è una tematica piuttosto ampia e in continua evoluzione, riguardando non solo semplici siti,…